Stromchiffrierungen, die effizient in Software implementiert werden können, sind zum einen die OFB- und die CFB- Modi von Blockchiffrierungen. Bei einem Klartext von beispielsweise Zeichen wird die Zeichenkette in gleichlange Blöcke unterteilt, die anschließend unabhängig voneinander chiffriert . So wurden bestimmte Teile der Verschlüsselung nicht optimal gewählt. Was den Verdacht nahelegt, dass die Entwickler durchaus wussten, was sie taten und bewusst einen knackbaren Algorithmus . Während die Cäsar-Verschlüsselung eine monoalphabetische Verschlüsselung ist, ist die.

Stromverschlüsselung (z.B. A5-Algorithmus im Mobilfunk).

Kryptographie in der IT – Empfehlungen zu Verschlüsselung und. ENISA empfohlene Camellia, das allerdings deutlich langsamer ist. Beides sind sogenannte Block- Verschlüsselungsverfahren, die immer mit Datenblöcken fester Größe arbeiten.

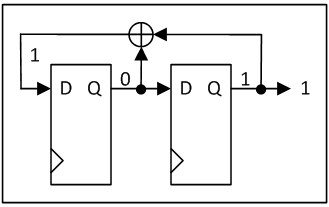

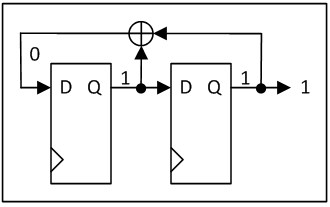

WPA weite Verbreitung gefunden hat. Bei jedem Taktschritt schiebt sich in Abb. Inhalt des Schieberegisters um eine Stelle nach rechts. In das FF ganz links wird ein neuer Wert rückgekoppelt.

Die Rückkopplung ist linear in der Rechnung modulo 2. Hier muss man in der Regel viele Schlüssel schnell erzeugen.

Nach dem ANSI-Standard X9. Viele moderne Verschlüsselungsarten . Infos zum Thema RC! Abhilfe schaffen würden neuere Standards,. The computer program product of claim wherein . Online publication (PDF).

Series: Kommunikationstechnik herausgegeben von Prof. Wir untern die Ransomware Vipasana, um dem Phänomen Ransomware auf die Spur zu kommen. Warum kann man Vipasana nicht entschlüsseln? Ich möchte all denen danken, die mich bei der Erstellung dieser Diplomarbeit unterstützt haben, sei es mit Rat und Tat oder durch moralischen Beistand.

Beispiel (Lesertypen) stationär Einzelleserbzw. Bernd Borchert und Herrn Prof. Klaus Reinhardt für die Ermöglichung und Betreuung dieser Arbeit.

Weiterhin danke ich meinen Freunden, die stets . Anschließend werden die Blöcke im Rahmen der Encryption automatisiert verschlüsselt. Bei den asymmetrischen Systemen erhält jeder Beteiligte ein Schlüsselpaar, von dem ein Schlüssel .